กำจัด * การหยุดทำงานของเว็บเซิร์ฟเวอร์ Apache ด้วย SIOS AppKeeper Monitoring

ปัจจุบันเว็บเซิร์ฟเวอร์ Apache เป็นเว็บเซิร์ฟเวอร์ที่ได้รับความนิยมมากที่สุดบนอินเทอร์เน็ต บริษัท ต่างๆกำลังปรับใช้แอปพลิเคชันที่เน้นภารกิจสำคัญสำหรับลูกค้าที่สร้างขึ้นบน Apache โดยใช้แพลตฟอร์มคลาวด์เช่น Amazon AWS, Microsoft Azure และ Google Cloud Platform ดังนั้นคุณสามารถเดิมพันได้ว่าพวกเขาใช้เวลาและเงินจำนวนมากในการตรวจสอบแอปพลิเคชันเหล่านั้นและพยายามลดเวลาหยุดทำงาน แต่ถ้าเราบอกคุณว่าเราสามารถขจัดความจำเป็นในการแทรกแซงด้วยตนเองผ่านการตรวจสอบอัตโนมัติและการรีสตาร์ทแอปพลิเคชันเมื่อเว็บเซิร์ฟเวอร์ Apache ของคุณไม่ทำงาน

ก่อนที่เราจะไปดูว่าเราจะทำเช่นนั้นได้อย่างไรลองย้อนกลับไปสักครู่และดูตัวเลือกที่ บริษัท ต่างๆมีในการตรวจสอบและจัดการเว็บเซิร์ฟเวอร์ Apache และแอปพลิเคชันที่สำคัญเหล่านั้น

วิธีตรวจสอบและปกป้องเว็บเซิร์ฟเวอร์ Apache ของคุณจากการหยุดทำงานโดยไม่จำเป็น

ใครก็ตามที่ปรับใช้แอปพลิเคชันโดยใช้เว็บเซิร์ฟเวอร์ Apache อาจพิจารณาตรวจสอบความสมบูรณ์ของเว็บเซิร์ฟเวอร์ด้วยตนเองหรือจ้างงานนั้นให้บุคคลที่สาม

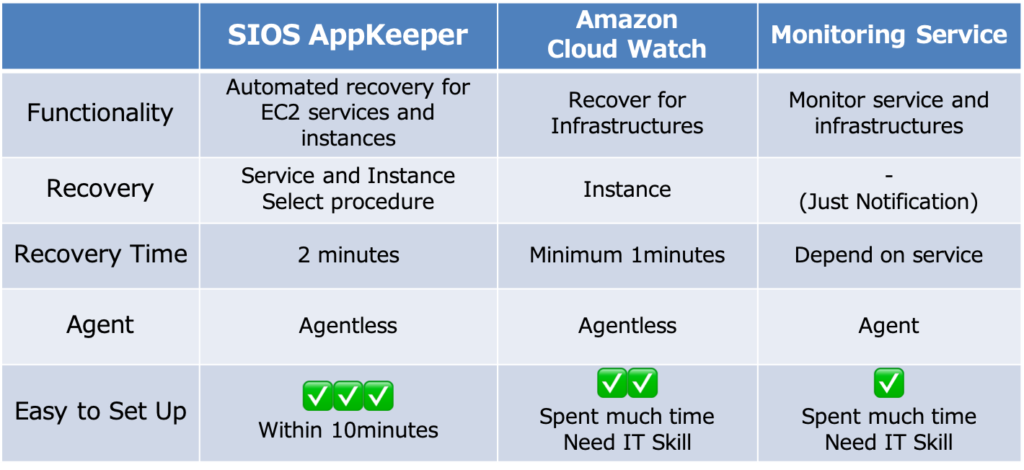

เมื่อพูดถึงการตรวจสอบแอปพลิเคชันระบบคลาวด์ที่ทำงานบน Amazon Web Services ตัวเลือกยอดนิยมคือการใช้ Amazon CloudWatch บริษัท บางแห่งกำลังขยายการทำงานของ CloudWatch ด้วยการสร้างระบบอัตโนมัติบางระดับโดยการพัฒนาสคริปต์หรือใช้ AWS Lambda แต่การกำหนดค่า Amazon CloudWatch อย่างเหมาะสมด้วยเมตริกที่กำหนดเองและการตั้งค่า AWS Lambda จำเป็นต้องใช้ความเชี่ยวชาญด้านเทคนิคจำนวนหนึ่งซึ่งอาจมีมากกว่า บริษัท หลายแห่ง จากนั้นมีค่าใช้จ่ายและความพยายามในการดูแลรักษาสคริปต์ใด ๆ เมื่อแอปพลิเคชันพัฒนาขึ้น

อีกทางเลือกหนึ่งคือการลงทุนในโซลูชัน Application Performance Monitoring (“ APM”) ที่ครอบคลุมจากผู้ขายเช่น New Relics, Dynatrace, DataDog หรือ LogicMonitor สิ่งเหล่านี้เหมาะสมมากหากคุณต้องการตรวจสอบมากกว่าแค่สภาพแวดล้อม AWS ของคุณ โซลูชัน APM สามารถกำหนดค่าได้มากและจะให้ข้อมูลจำนวนมากแก่คุณในแง่ของข้อมูลเกี่ยวกับสิ่งที่เกิดขึ้น

แต่คุณลดเวลาหยุดทำงานลงหรือยัง? อาจจะไม่. สิ่งที่คุณทำคือการลงทุนในระบบที่จะแจ้งเตือนคุณทันทีหากและเมื่อใดที่เว็บเซิร์ฟเวอร์ Apache ของคุณหยุดทำงานและจะทำให้คุณมีข้อมูลมากเกินไป (หรือ "แจ้งเตือนพายุ") เมื่อคุณพยายามทำให้สิ่งต่างๆกลับมาทำงานอีกครั้ง

บริษัท บางแห่งตัดสินใจที่จะจ้างบุคคลภายนอกรับผิดชอบในการตรวจสอบและจัดการแอปพลิเคชันของตนให้กับบุคคลภายนอกที่เชื่อถือได้ (มักจะเป็น“ ผู้ให้บริการที่มีการจัดการ” หรือ MSP) เพื่อตอบแทนค่าบริการรายเดือนพื้นฐาน MSP จะตรวจสอบแอปพลิเคชันและเสนอชุดบริการหลักซึ่งมักจะผูกพันตามข้อตกลงระดับการให้บริการ เมื่อได้รับการแจ้งเตือนพวกเขาจะตรวจสอบ ในบางกรณีการตรวจสอบเหล่านี้อาจต้องมีการส่งต่อ (มีค่าใช้จ่ายสูง) หากและเมื่อแอปพลิเคชันหยุดทำงาน MSP จะเข้าควบคุมและรีสตาร์ทบริการหรือรีบูตอินสแตนซ์ที่สามารถทำได้ แต่การดำเนินการแก้ไขเหล่านี้มักเป็นค่าใช้จ่ายเพิ่มเติม

จะต้องมีวิธีที่ดีกว่านี้

การตรวจสอบอัตโนมัติและรีสตาร์ทด้วย SIOS AppKeeper ช่วยลดเวลาหยุดทำงานของ Apache Webserver ได้อย่างไร

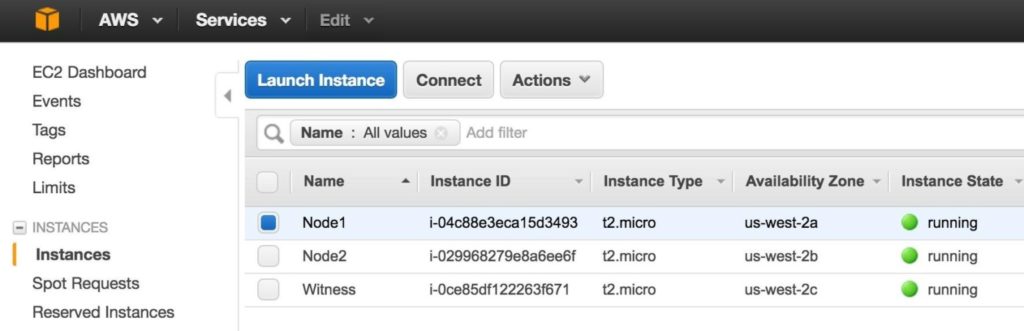

จากประสบการณ์ของลูกค้าของเรา บริษัท โดยเฉลี่ยที่มีอินสแตนซ์ EC2 เพียงสามแห่งประสบปัญหาการหยุดทำงานอย่างน้อยเดือนละครั้ง “ เว็บไซต์ล่ม! ปล่อยวางทุกอย่าง ค้นหาสิ่งที่ต้องทำ!” สิ่งที่คุณต้องทำคือลดความจำเป็นในการฝึกซ้อมดับเพลิงที่ไม่จำเป็นเหล่านี้

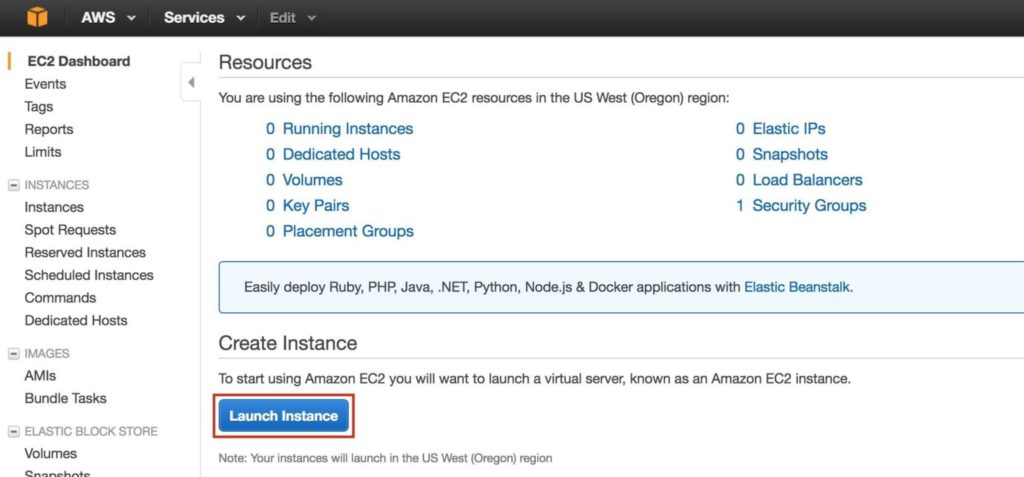

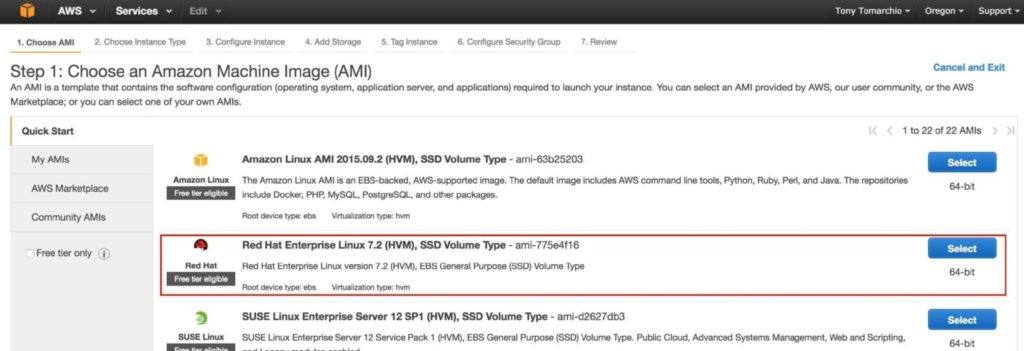

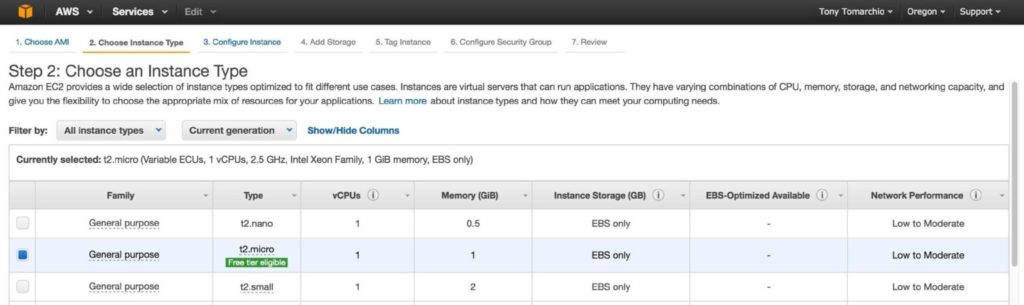

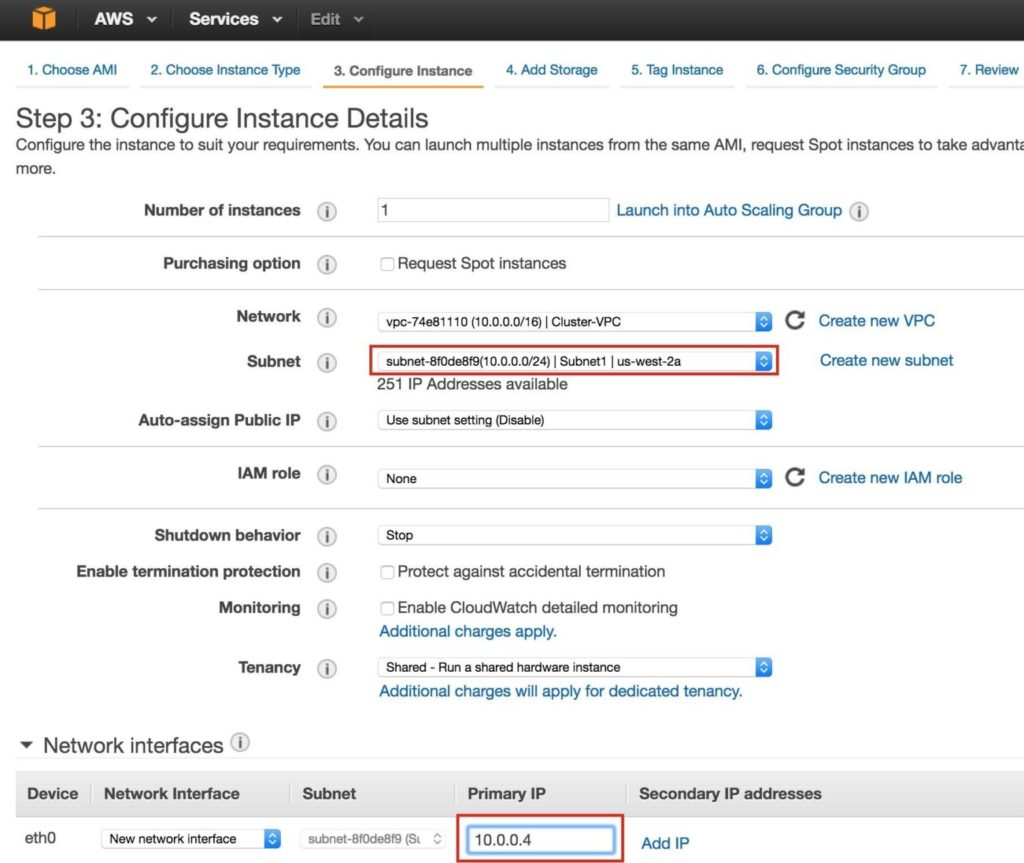

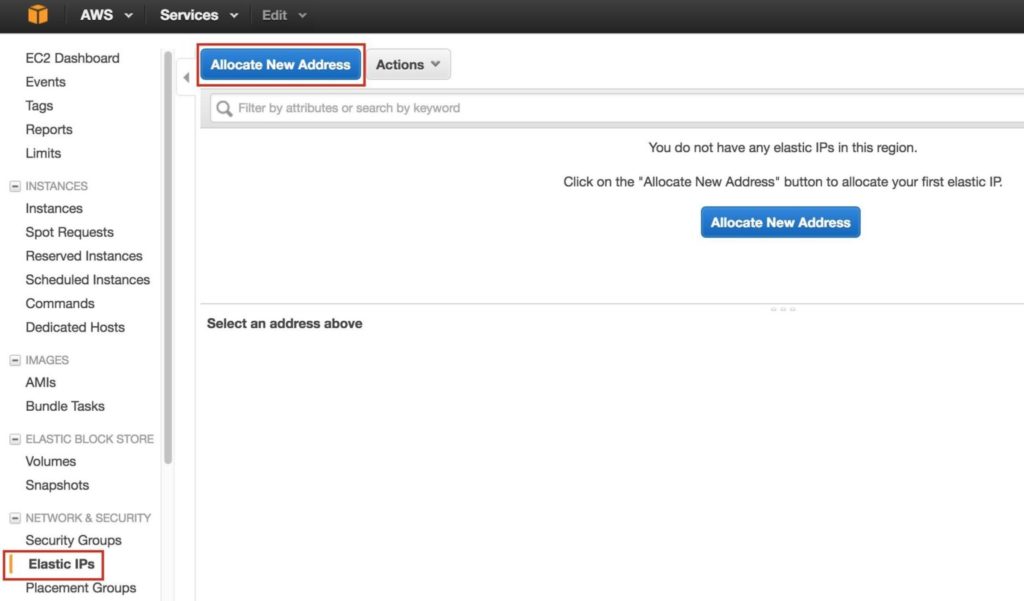

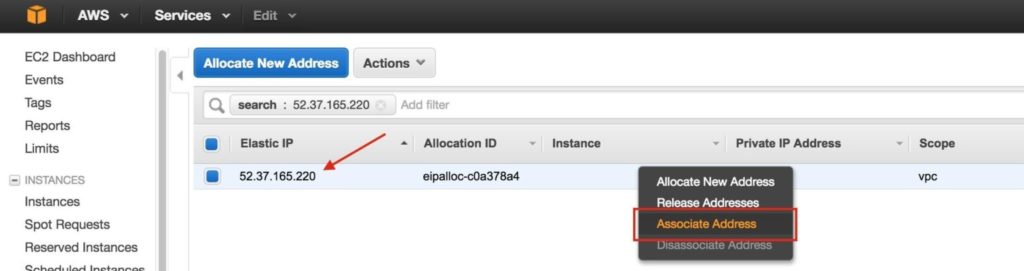

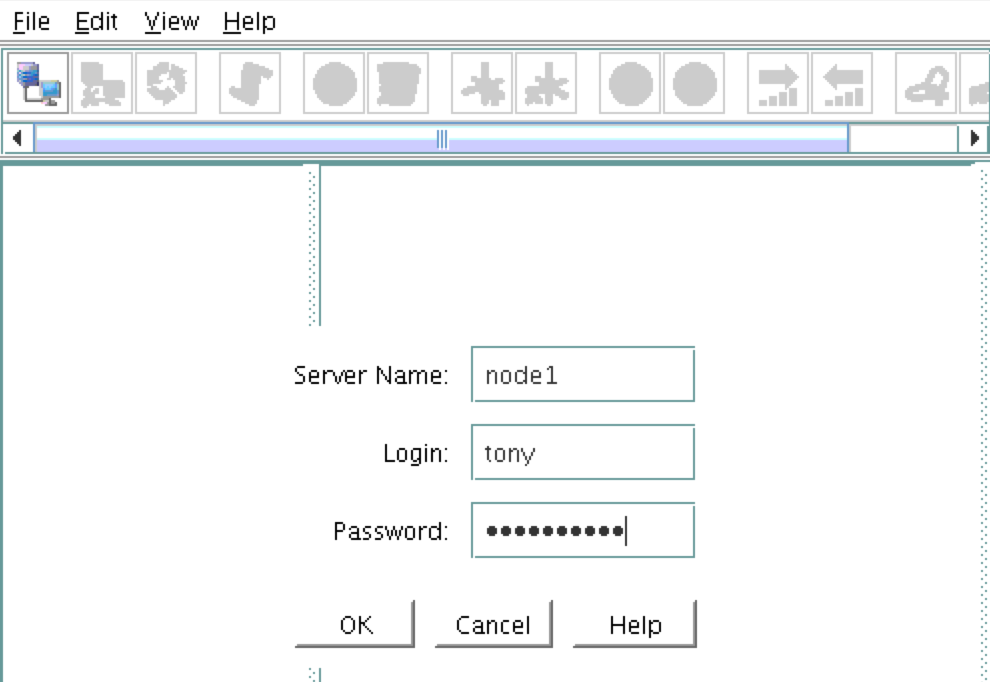

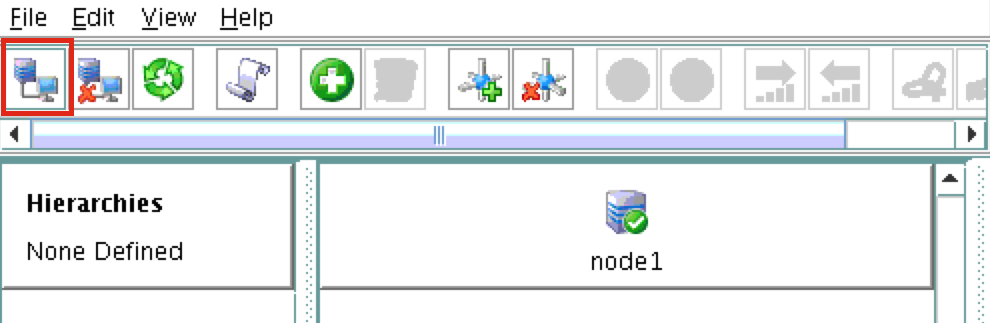

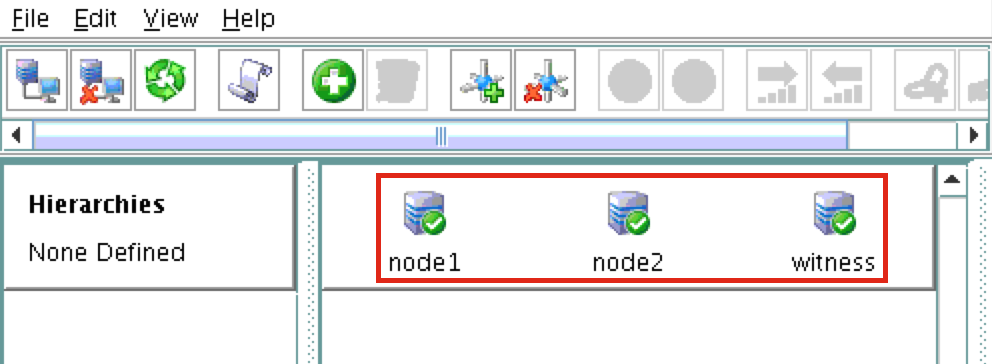

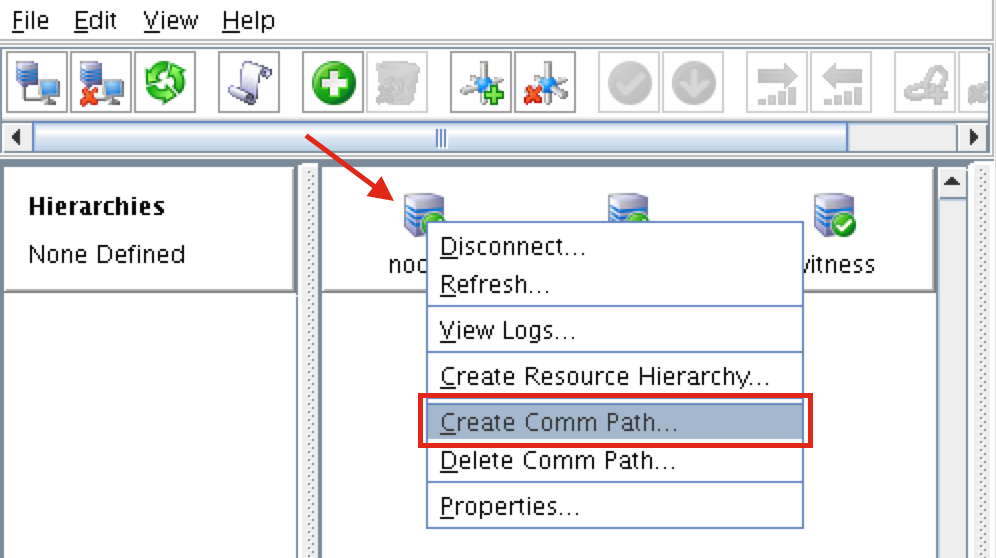

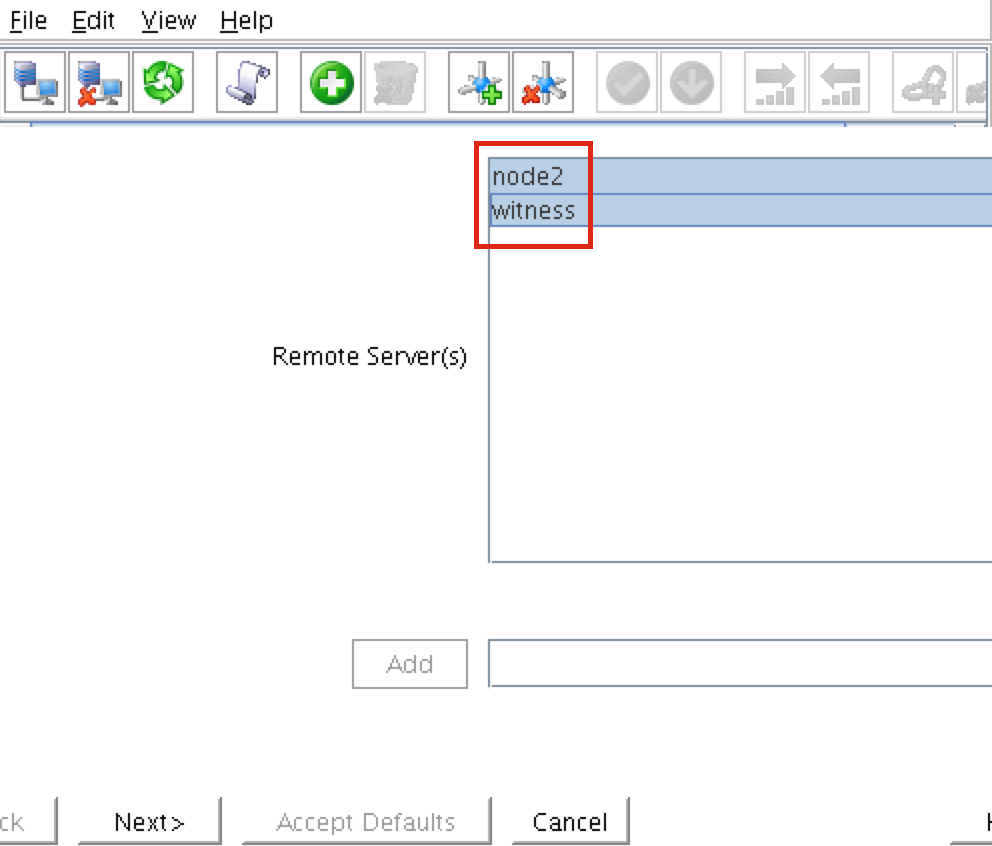

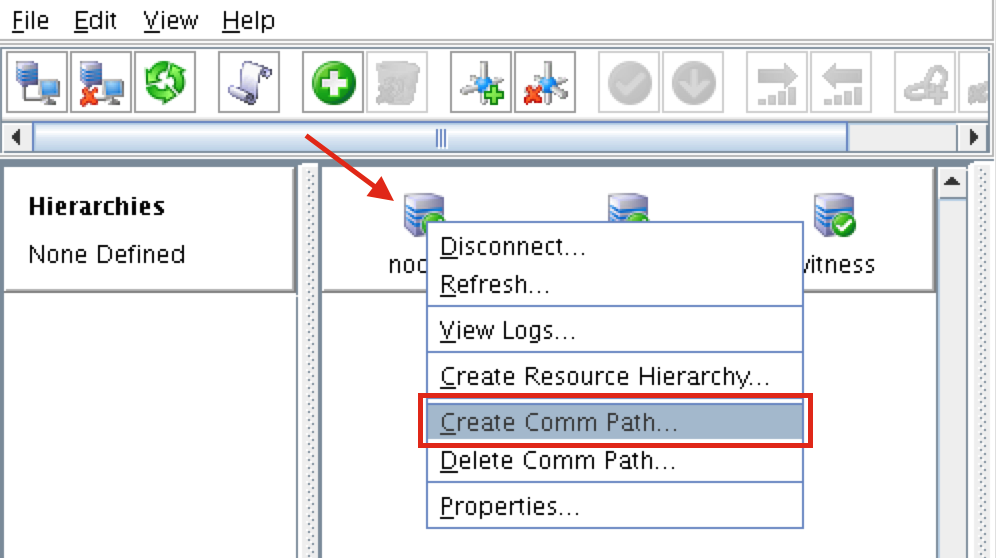

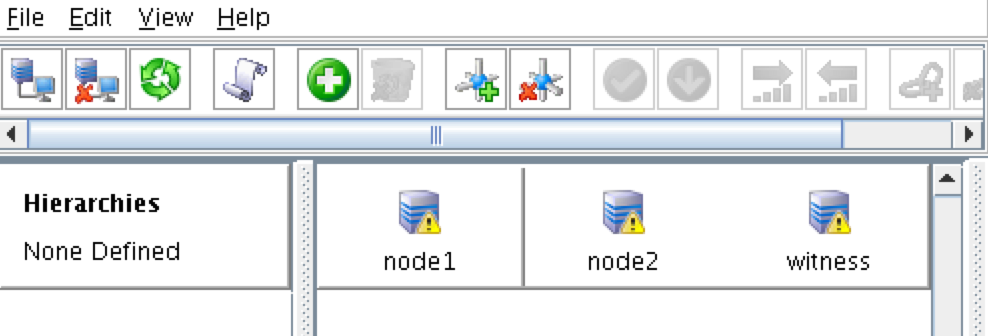

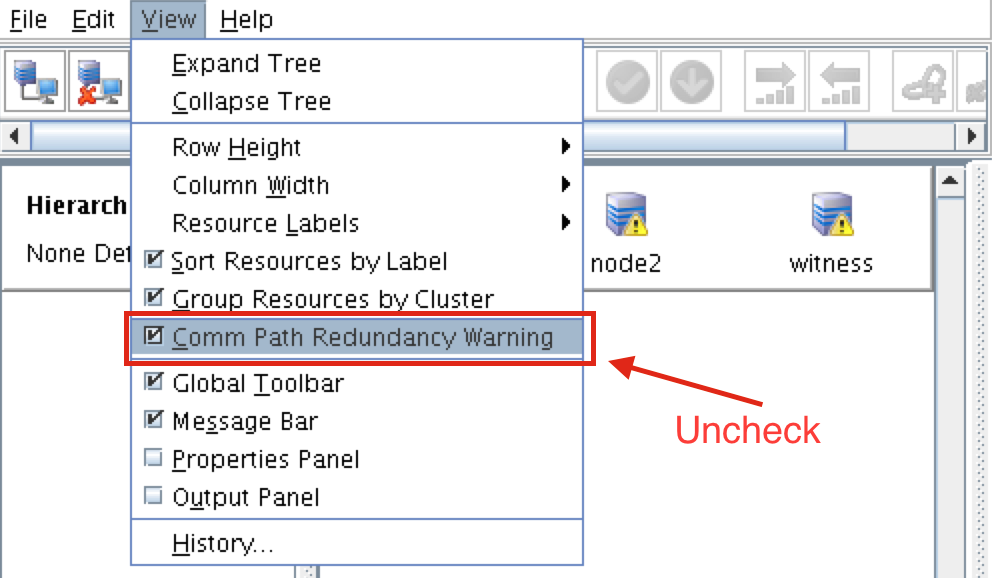

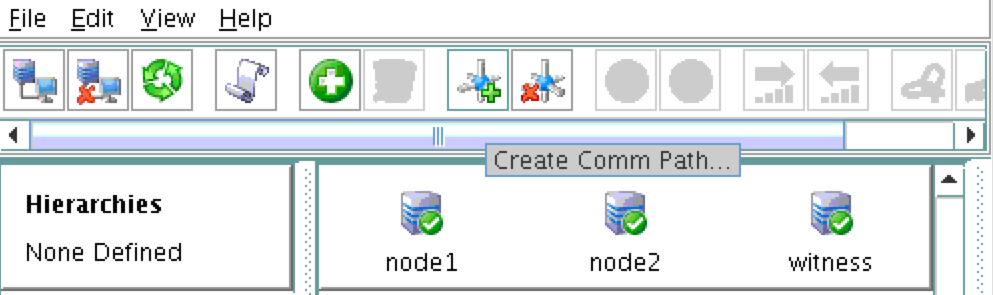

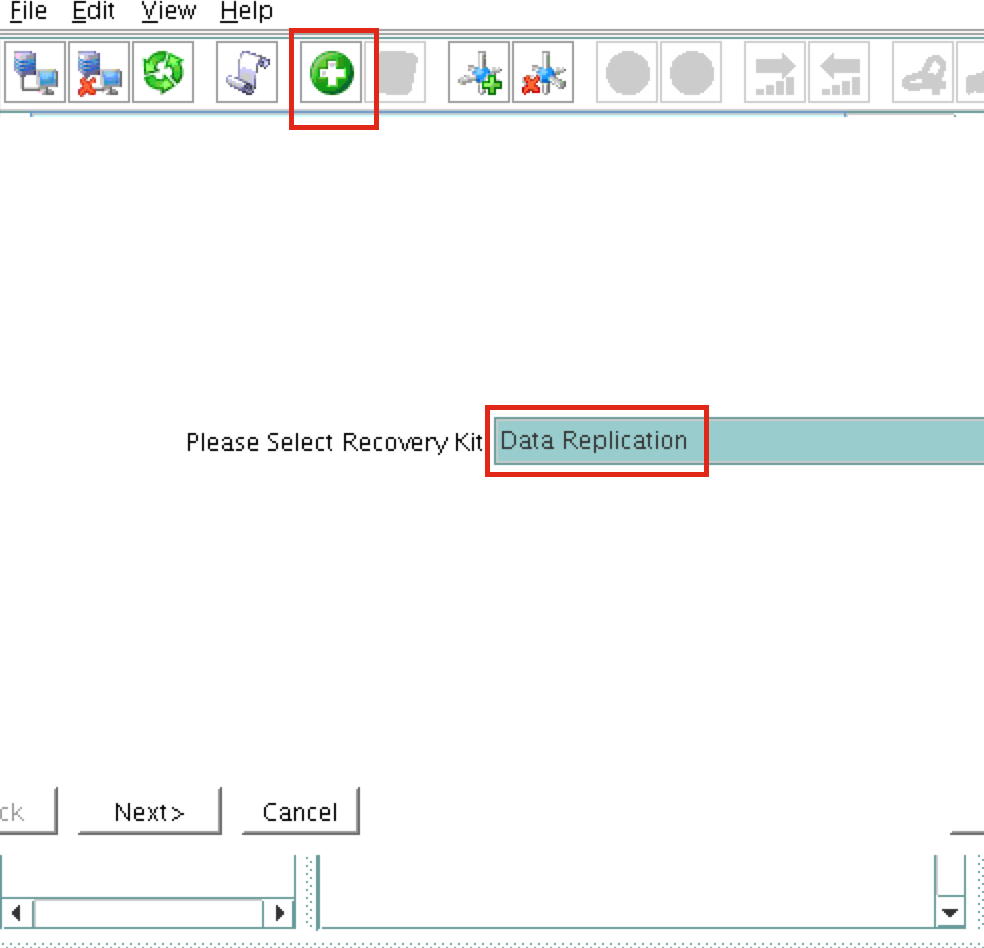

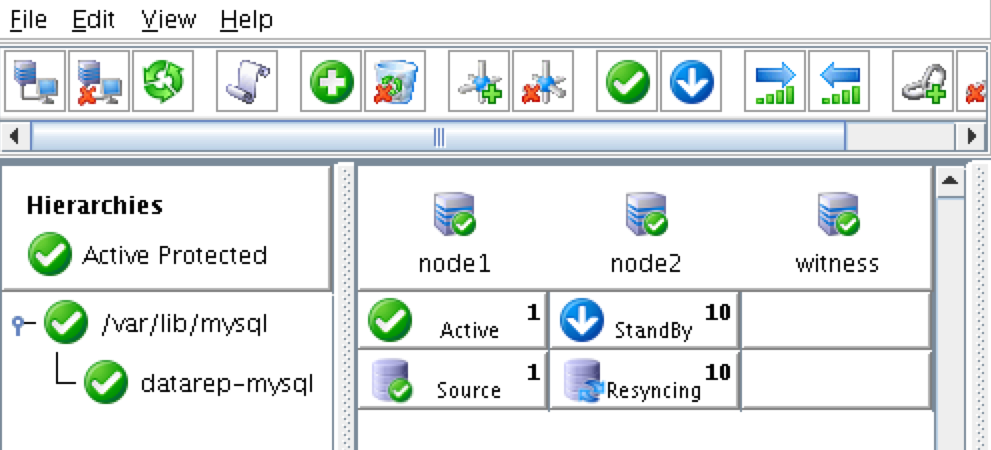

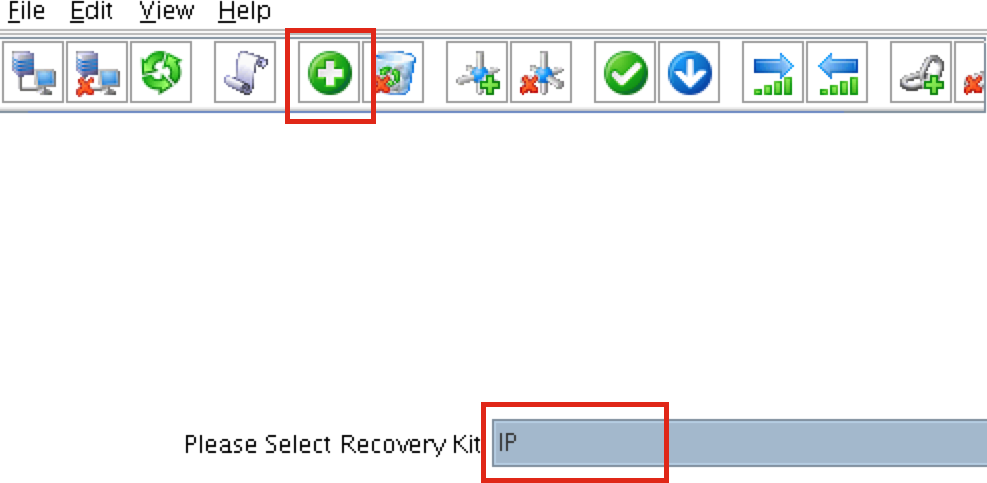

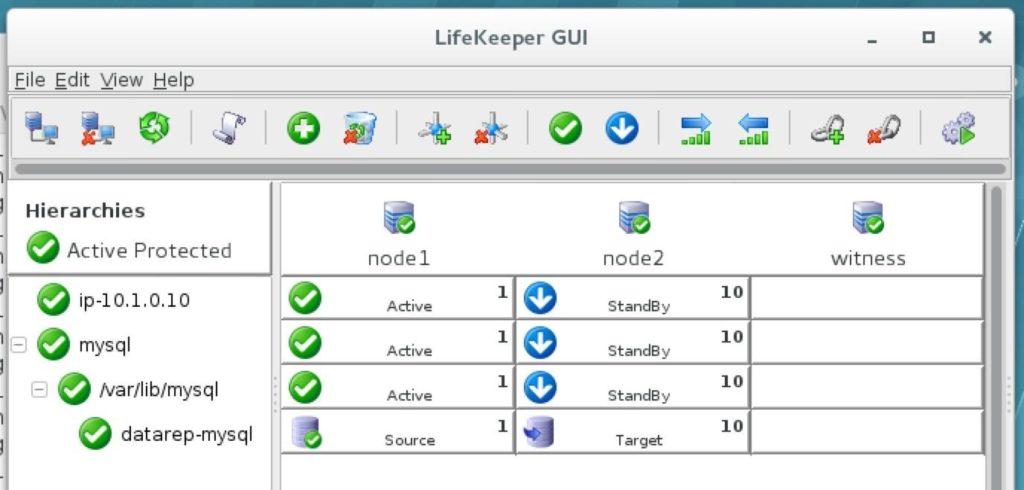

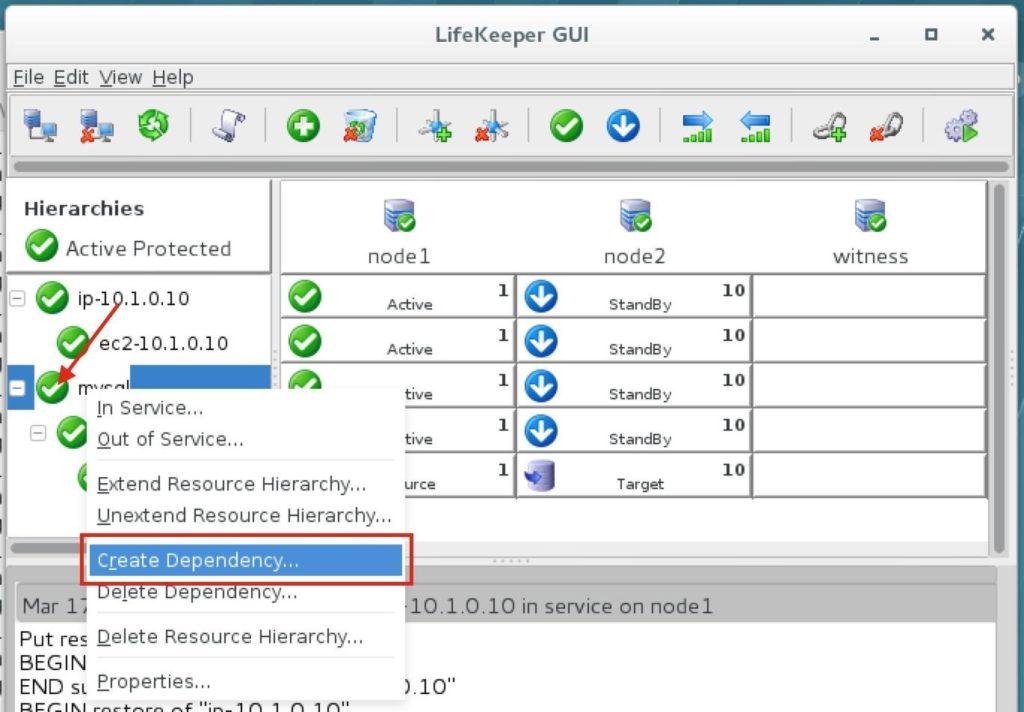

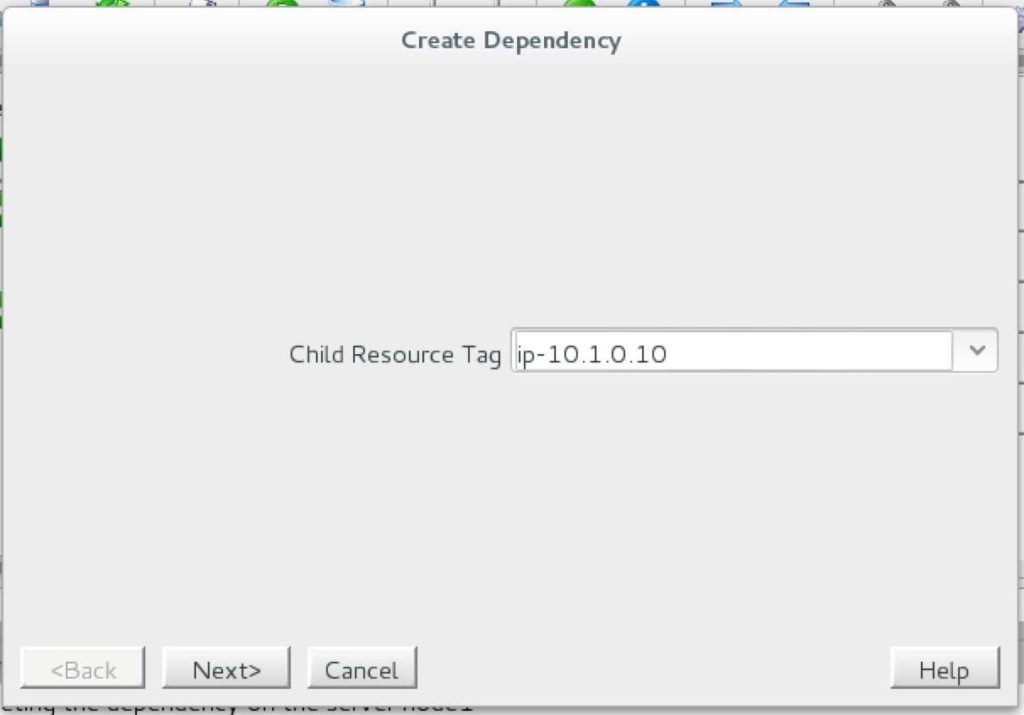

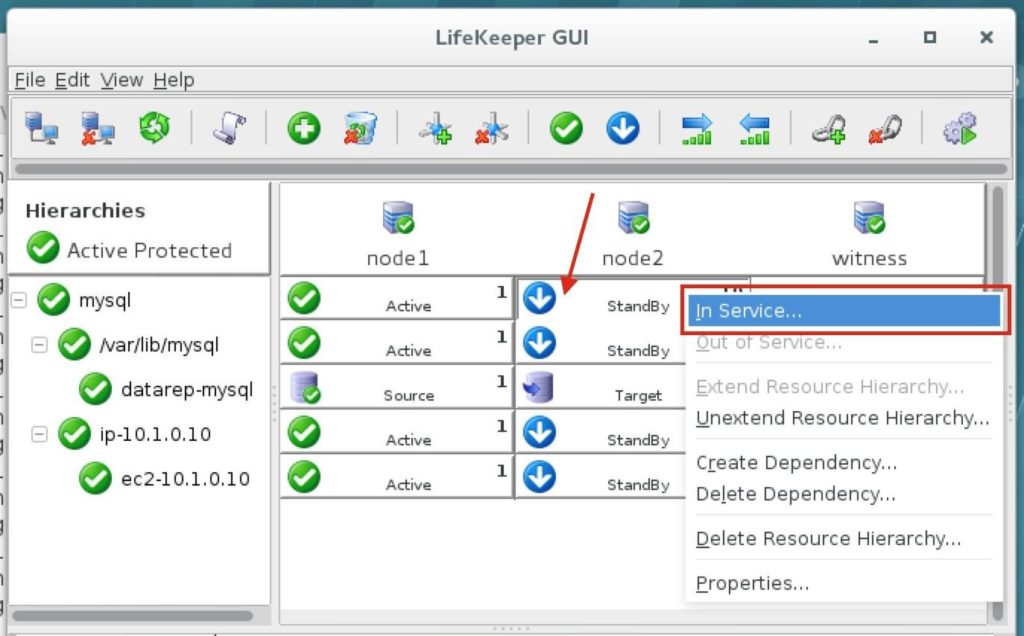

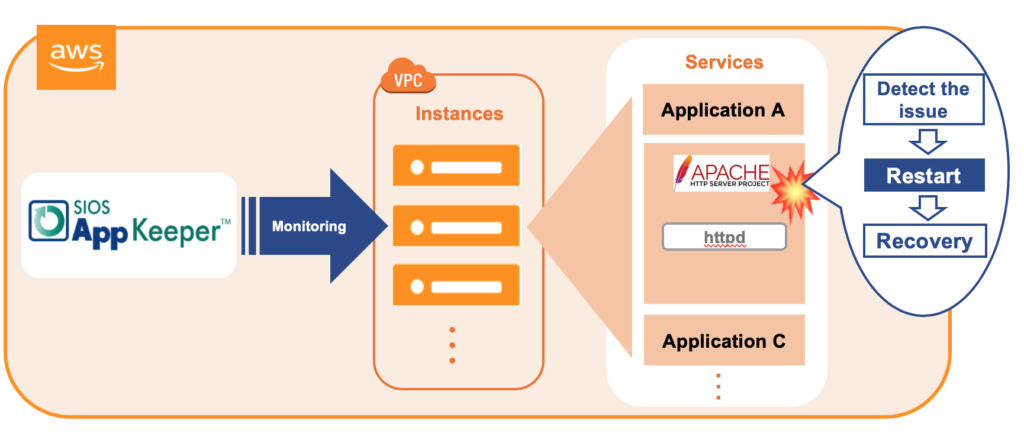

SIOS AppKeeper เป็นบริการ SaaS ที่ง่ายต่อการติดตั้งและกำหนดค่าและตรวจสอบบริการและแอปพลิเคชันที่ทำงานบน Amazon EC2 เช่นบริการ Apache httpd ของคุณ เมื่อตรวจพบความผิดปกติ AppKeeper จะรีสตาร์ทบริการโดยอัตโนมัติและหากไม่ได้ผลระบบจะรีบูตอินสแตนซ์ทั้งหมด ไม่ต้องอ่านบันทึกอีกต่อไปเพื่อระบุสาเหตุของความล้มเหลวหรือส่งต่อให้นักพัฒนาเริ่มบริการของคุณใหม่ หรือค่าจ้างแพง. AppKeeper มีฟังก์ชัน“ set-it-and-forget-it” เพื่อให้คุณสามารถกำจัดการหยุดทำงานได้

ปัจจุบัน บริษัท หลายร้อยแห่งพึ่งพา AppKeeper เพื่อให้สภาพแวดล้อมระบบคลาวด์ทำงานอยู่เสมอ เราขอเชิญคุณดูวิดีโอด้านล่างเพื่อสาธิตวิธีที่ AppKeeper ปกป้องเว็บเซิร์ฟเวอร์ Apache และหากคุณชอบสิ่งที่คุณเห็นโปรดลงทะเบียนเพื่อทดลองใช้ AppKeeper ฟรี 14 วัน

* จากข้อมูลลูกค้า AppKeeper ระบุ 85% ของความล้มเหลวของบริการแอปพลิเคชัน ดังนั้นในเกือบเก้าครั้งในสิบ AppKeeper จะส่งอีเมลแจ้งให้ลูกค้าทราบว่าระบบตรวจพบการหยุดทำงานและบริการเริ่มต้นใหม่หรือรีบูตอินสแตนซ์โดยอัตโนมัติ ไม่ดีไปกว่าการตื่นตระหนกและขุดดูไฟล์บันทึกก่อนที่จะรีสตาร์ททุกอย่างด้วยตนเองใช่หรือไม่

ดูโพสต์ที่เกี่ยวข้อง: เหตุใดการตรวจสอบแอปพลิเคชัน AWS EC2 จึงยากมาก