SIOS AppKeeper Monitoring으로 Apache 웹 서버 다운 타임 제거 *

오늘날 Apache 웹 서버는 인터넷에서 가장 인기있는 웹 서버입니다. 기업은 Amazon AWS, Microsoft Azure 및 Google Cloud Platform과 같은 클라우드 플랫폼을 사용하여 Apache에 구축 된 미션 크리티컬 한 고객 용 애플리케이션을 배포하고 있습니다. 따라서 이러한 애플리케이션을 모니터링하고 다운 타임을 줄이는 데 많은 시간과 비용을 투자하고 있음을 확신 할 수 있습니다. 그러나 Apache 웹 서버가 다운되었을 때 자동화 된 모니터링 및 애플리케이션 재시작을 통해 수동 개입의 필요성을 제거 할 수 있다고 말하면 어떨까요?

이를 수행하는 방법에 대해 알아보기 전에 잠시 뒤로 물러나 기업이 Apache 웹 서버와 중요한 애플리케이션을 모니터링하고 관리 할 때 선택할 수있는 사항을 살펴 보겠습니다.

불필요한 다운 타임으로부터 Apache 웹 서버를 모니터링하고 보호하는 방법

Apache 웹 서버를 사용하여 애플리케이션을 배포하는 사람은 누구나 웹 서버 자체의 상태를 모니터링하거나 해당 작업을 타사에 아웃소싱하는 것을 고려하고 있습니다.

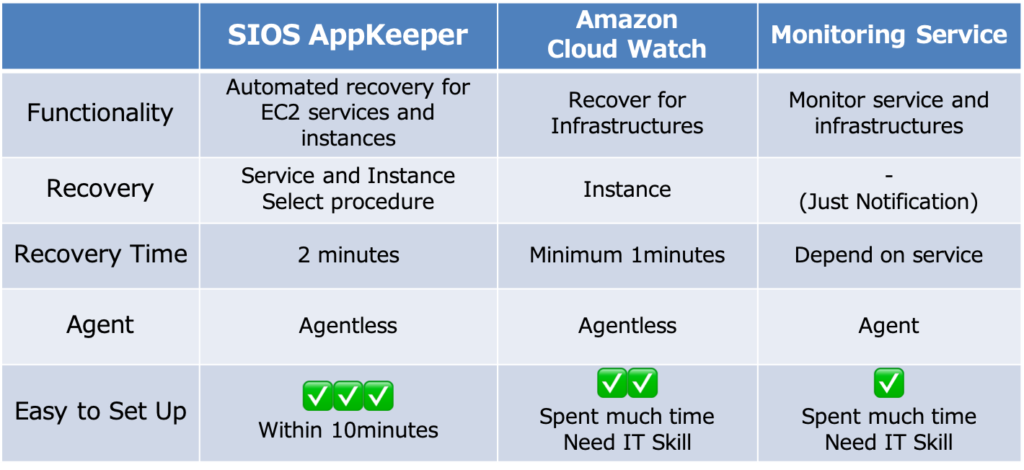

Amazon Web Services에서 실행되는 클라우드 애플리케이션을 모니터링 할 때 인기있는 선택은 Amazon CloudWatch를 사용하는 것입니다. 일부 회사는 스크립트를 개발하거나 AWS Lambda를 사용하여 일정 수준의 자동화를 생성하여 CloudWatch의 기능을 확장하고 있습니다. 그러나 사용자 지정 지표를 사용하여 Amazon CloudWatch를 올바르게 구성하고 AWS Lambda를 설정하려면 많은 회사를 능가하는 특정 기술 전문 지식이 필요합니다. 그리고 응용 프로그램이 발전함에 따라 스크립트를 유지 관리하는 데 필요한 비용과 노력이 있습니다.

또 다른 선택은 New Relics, Dynatrace, DataDog 또는 LogicMonitor와 같은 공급 업체의 포괄적 인 애플리케이션 성능 모니터링 ( "APM") 솔루션에 투자하는 것입니다. AWS 환경뿐만 아니라 더 많은 것을 모니터링하려는 경우 매우 적합 할 수 있습니다. APM 솔루션은 매우 구성 가능하며 발생한 일에 대한 정보 측면에서 많은 데이터를 제공합니다.

하지만 다운 타임을 줄였습니까? 아마 아닐 것입니다. 여러분이 한 일은 Apache 웹 서버가 다운되면 즉시 경고하고 다시 실행하려고 할 때 데이터 (또는 "경보 폭풍")로 과부하를 일으키는 시스템에 투자 한 것입니다.

일부 회사는 애플리케이션 모니터링 및 관리 책임을 신뢰할 수있는 제 3 자 (종종 "관리 서비스 공급자"또는 MSP)에게 아웃소싱하기로 결정했습니다. 기본 월별 요금에 대한 대가로 MSP는 애플리케이션을 모니터링하고 종종 서비스 수준 계약에 구속되는 핵심 서비스 세트를 제공합니다. 경보가 수신되면 조사합니다. 경우에 따라 이러한 조사에는 (비용이 많이 드는) 에스컬레이션이 필요할 수 있습니다. 애플리케이션이 다운되면 MSP가 제어권을 가지고 서비스를 다시 시작하거나 가능한 경우 인스턴스를 재부팅합니다. 그러나 이러한 수정 조치는 종종 추가 비용이 듭니다.

더 나은 방법이 있어야합니다.

SIOS AppKeeper로 자동화 된 모니터링 및 재시작이 Apache 웹 서버 다운 타임을 제거하는 방법

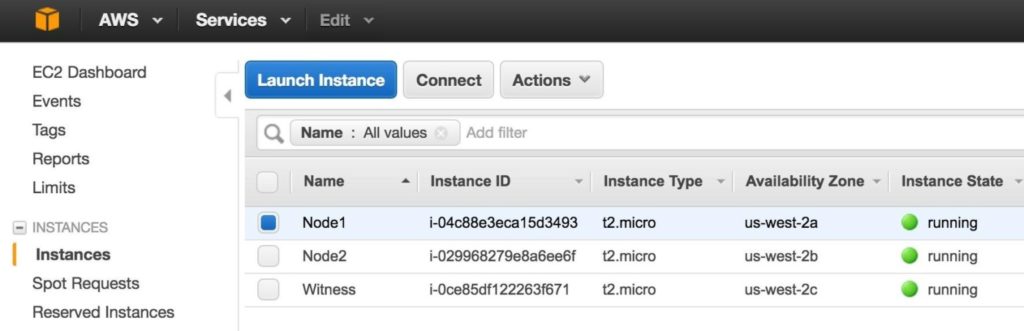

고객 경험을 기준으로 볼 때 EC2 인스턴스가 3 개 뿐인 일반 회사는 적어도 한 달에 한 번 다운 타임을 경험합니다. “사이트가 다운되었습니다! 모든 것을 버리십시오. 무엇을해야하는지 알아보십시오!” 여러분이해야 할 일은 이러한 불필요한 소방 훈련의 필요성을 줄이는 것입니다.

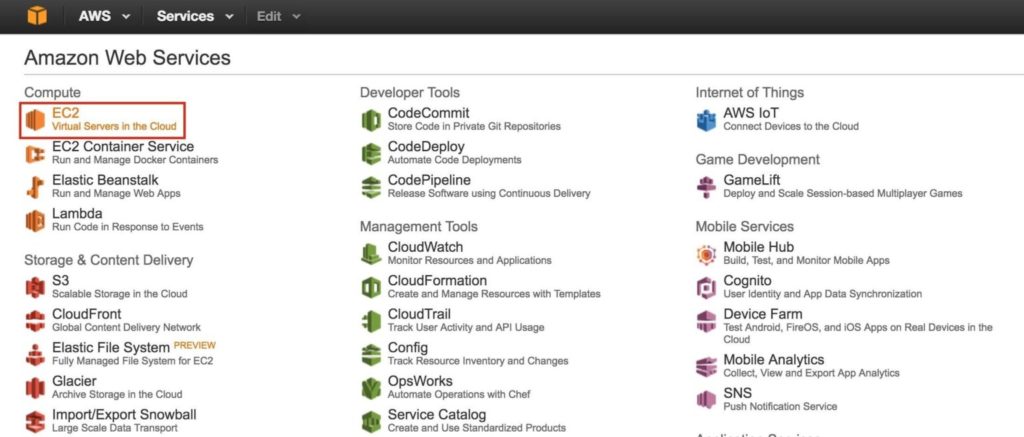

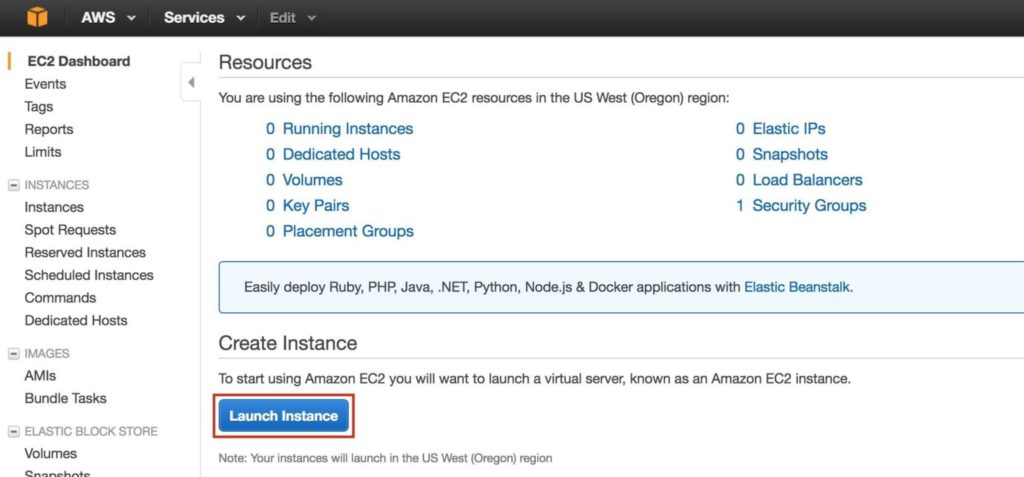

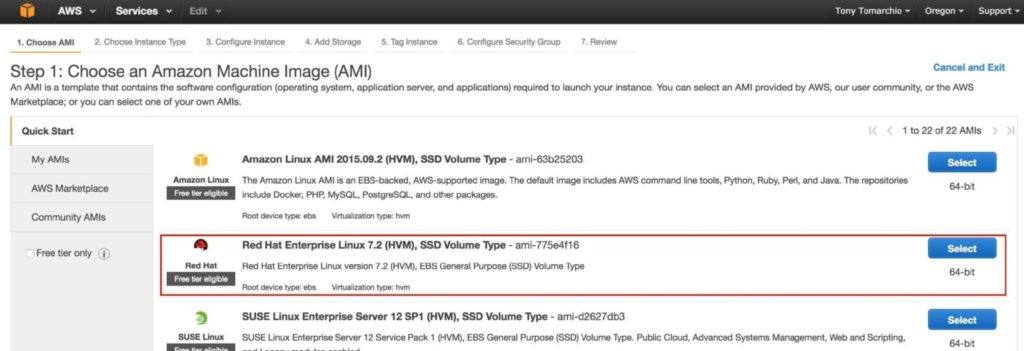

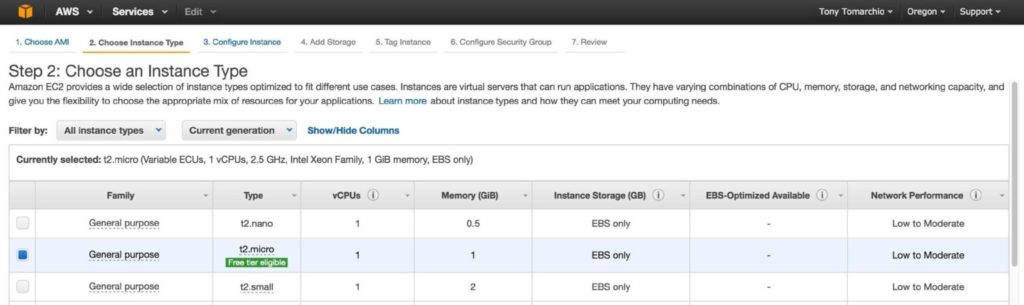

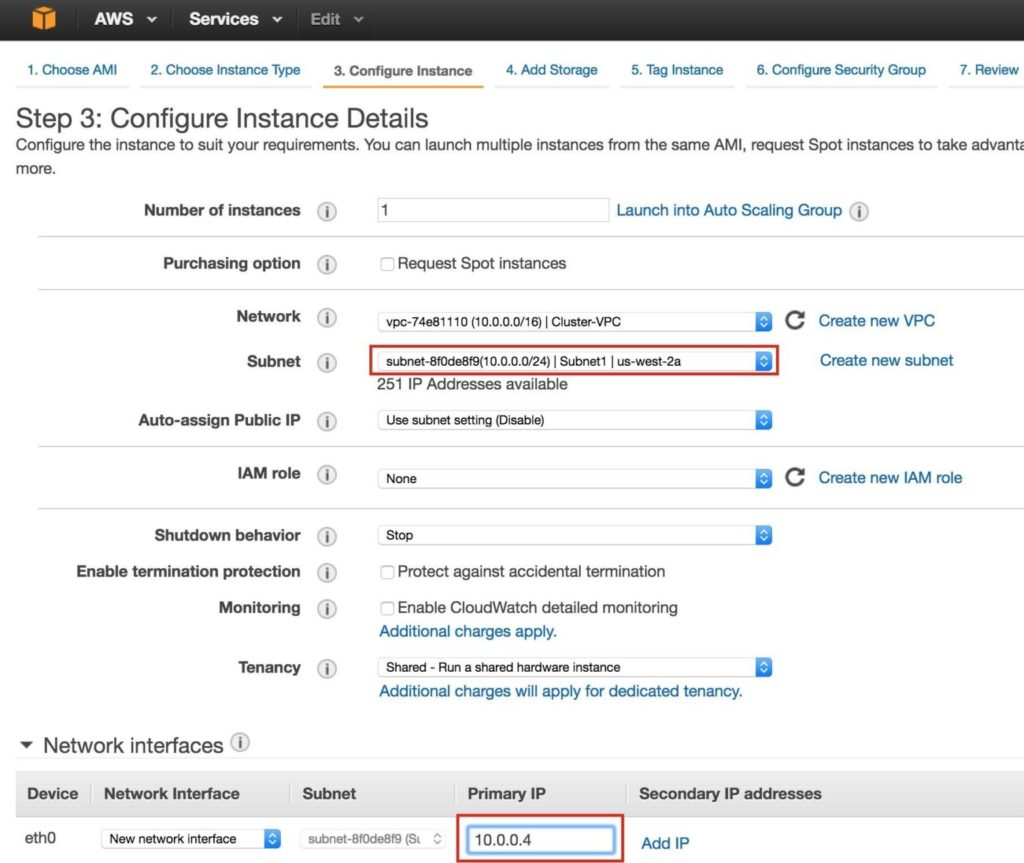

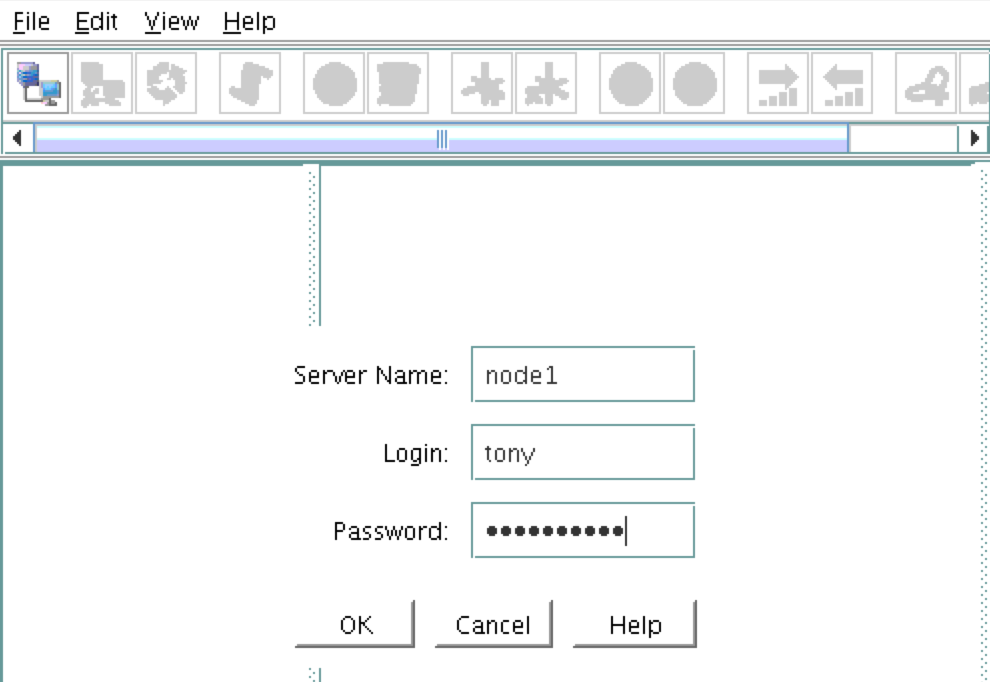

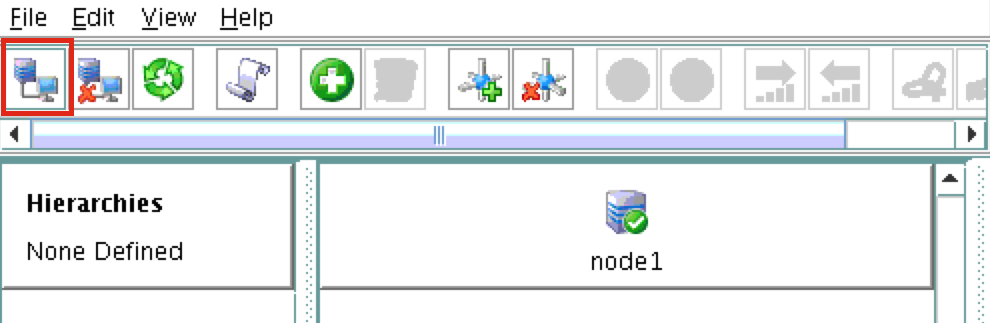

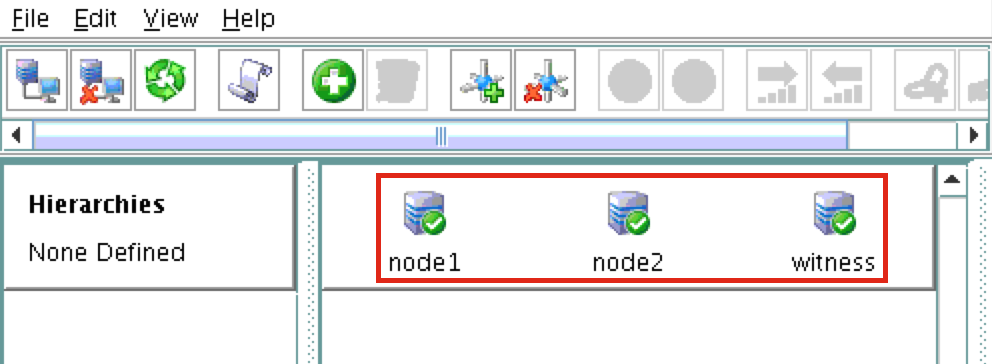

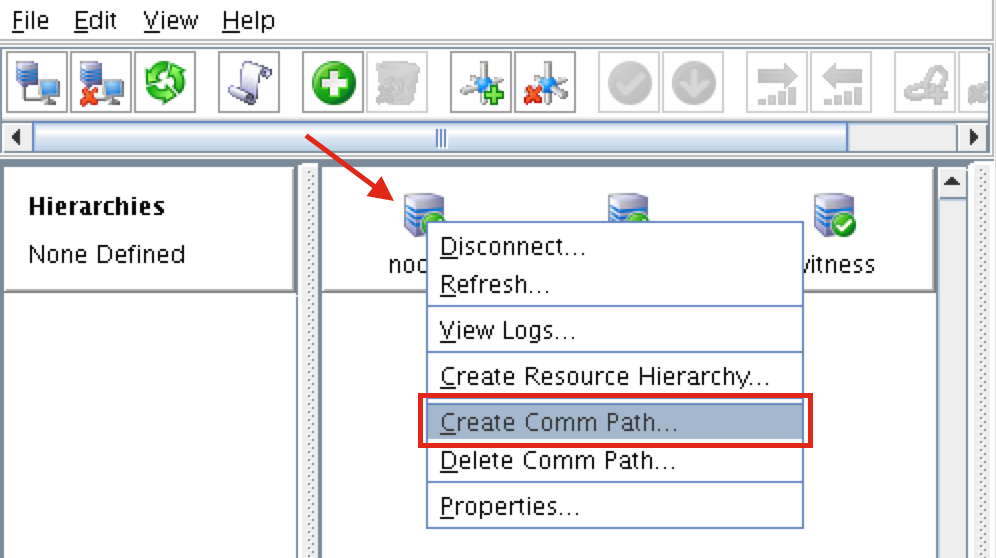

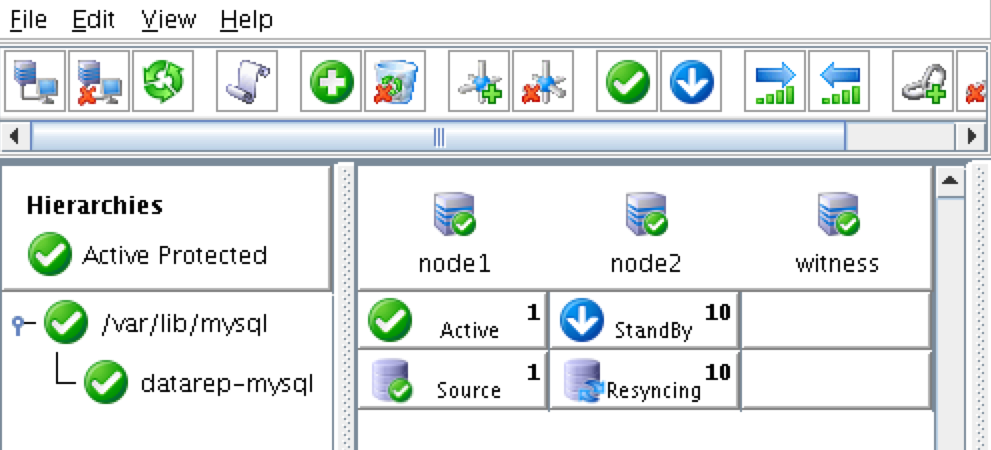

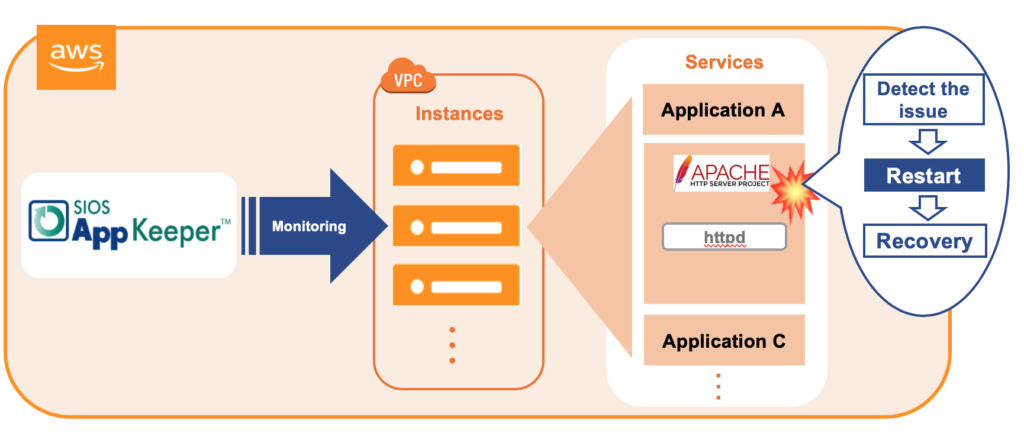

SIOS AppKeeper는 Apache httpd 서비스와 같이 Amazon EC2에서 실행되는 모든 서비스 및 애플리케이션을 쉽게 설치 및 구성하고 모니터링하는 SaaS 서비스입니다. 이상이 감지되면 AppKeeper는 자동으로 서비스를 다시 시작하고 작동하지 않으면 전체 인스턴스를 재부팅합니다. 더 이상 로그를 읽고 실패 원인을 찾아 내거나 서비스를 다시 시작하기 위해 개발자에게 에스컬레이션하지 않아도됩니다. 또는 비싼 아웃소싱 수수료. AppKeeper는 "설정 후 잊어 버리기"기능을 제공하므로 다운 타임을 제거 할 수 있습니다.

오늘날 수백 개의 기업이 AppKeeper를 사용하여 클라우드 환경을 계속 실행하고 있습니다. AppKeeper가 Apache 웹 서버를 보호하는 방법에 대한 데모를 보려면 아래 비디오를 확인하십시오. 마음에 드시면 AppKeeper의 14 일 무료 평가판에 가입하세요.

* 고객 데이터에 따르면 AppKeeper는 애플리케이션 서비스 오류의 85 %를 해결합니다. 따라서 10 명 중 거의 9 번에 걸쳐 AppKeeper는 고객에게 다운 타임이 감지되고 서비스가 다시 시작되었거나 인스턴스가 자동으로 재부팅되었음을 알리는 이메일을 보냅니다. 수동으로 모든 것을 다시 시작하기 전에 당황하고 로그 파일을 검색하는 것보다 낫지 않습니까?

관련 게시물 참조 : AWS EC2 애플리케이션 모니터링이 왜 그렇게 어려운가요?