Windows Server 2012 R2 라우팅 및 원격 액세스 (RRAS) 서버를 사용하여 Windows Azure 클라우드에 사이트 간 VPN 터널을 만드는 방법

얼마 전에 필자는 로컬 데이터베이스에서 하나의 노드가 상주하고 다른 노드가 Microsoft의 인프라 스트럭처 (IaaS) 인 Windows Azure Cloud에 상주하는 다중 사이트 SQL Server 클러스터를 구축하기 시작했습니다. Azure Cloud는 Amazon EC2와 마찬가지로 VM을 배포하고 사용하는 리소스 만 지불 할 수있는 솔루션을 제공합니다. 필자의 목표는 Azure Cloud를 저렴한 재해 복구 사이트로 사용할 개념 증명을 만드는 것이 었습니다. 나의 구성은 그림 1과 같다.

1. 내 POC에서 사용한 간단한 DR 구성의 예

내 전제 VM은 다음과 같이 사용됩니다.

- VM1-internal – Azure Cloud에 NAT 및 VPN 연결을위한 라우팅 및 원격 액세스 서버

- VM2-internal – 클러스터의 기본 노드

- VM3-internal – 내 도메인 컨트롤러

이 POC에 대해서만 Azure-Cloud에서 Azure 클라우드의 서버에 배포했습니다. Azure-DR은 클러스터의 보조 노드입니다. 이것이 실제 프로덕션 사이트 인 경우 Azure 클라우드에 또 다른 도메인 컨트롤러를 배포하여 DR 사이트에서 내 Active Directory를 사용할 수 있는지 확인해야합니다. 실제 DR 구성은 필요에 따라 크게 달라집니다. 아래의 구성 단계를 설명 할 때 그림에 표시된 서버 이름을 사용합니다.

이 게시물의 범위

이 포스트의 목적을 위해 Azure에서 가상 네트워크를 구성하고 주 데이터 센터에 VPN 연결 사이트를 만드는 시점까지 도달하기 위해해야 할 일에 중점을 둘 것입니다. 다음 기사에서는 실제로 재해 복구를 위해 다중 사이트 클러스터를 만드는 데 필요한 단계에 대해 설명합니다. 대부분의 클라우드 관련 서비스와 마찬가지로 인터페이스와 옵션은 빠르게 변하는 경향이 있습니다. 아래에서 볼 수있는 스크린 샷과 길 찾기는 2014 년 1 월 2 일부터 적용됩니다. 귀하의 경험은 다를 수 있지만,이 지침에 따라 귀하는 매우 가까이에 있습니다. 다른 점이 있으면 의견을 보내 주시고, 다른 사용자가 귀하의 경험을 활용할 수 있도록하기 위해 귀하가 한 일을하십시오.

로컬 네트워크 만들기

이 단계별 설명은 생략하지만 기본적으로 Windows Server 2012 R2 DC 구성 (VM3- 내부) 및 도메인에 두 개의 추가 Windows Server 2012 R2 서버 구성 (VM1-internal 및 VM2 -내부의). 각 서버는 DC 서버를 주 DNS 서버로 사용해야하며 VM2 내부 및 VM3 내부에서는 게이트웨이가 VM1 내부를 가리 키도록 구성되어야하며, 결국 라우팅 및 원격 액세스 (RRAS)로 구성됩니다. RRAS (VM1 내부)는 내부 네트워크에 연결된 NIC 1 개와 공용 네트워크에 직접 연결된 NIC 1 개가있는 이중 홈이어야합니다. 일반적으로 RRAS 서버에 사용할 수있는 예비 공용 IP 주소가 있어야하므로 랩에 배포하는 데있어 가장 큰 장애가됩니다. RRAS 서버가 NAT의 방화벽 뒤에있는 경우이 구성은 작동하지 않습니다. 인터넷에 직접 연결되어야합니다. RRAS 서버는 IP 주소, 서브넷 마스크 및 DNS 서버로 구성되어야하며 게이트웨이는 정의되어서는 안됩니다. 라우팅 및 원격 액세스를 사용하지 마십시오. 나중에 스크립트를 통해 자동으로 수행됩니다.

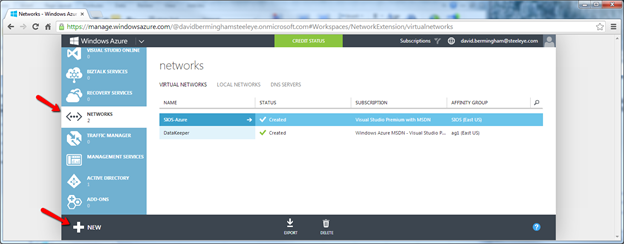

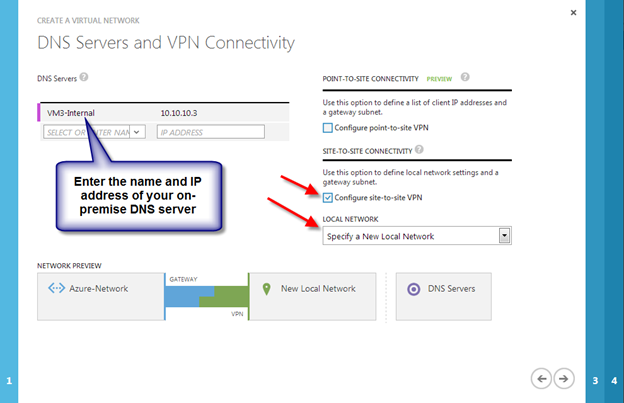

가상 네트워크 만들기

아래에 설명 된 단계에 따라 Windows Azure 관리 포털에 로그인하고 새 가상 네트워크를 만듭니다.

확인란을 클릭하면 방금 만든 새 가상 네트워크를 볼 수 있습니다.

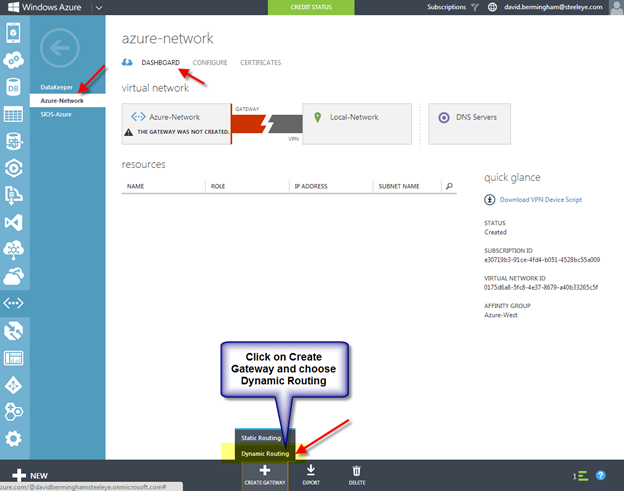

게이트웨이 만들기

가상 네트워크가 생성되는 즉시 게이트웨이를 만들어야합니다. 새로 생성 된 가상 네트워크의 대시 보드에서 아래와 같이 게이트웨이를 생성 할 수 있습니다. 2013 년 4 월 25 일 Azure VPN 연결에서 RRAS로 정적 라우팅이 지원되지 않으므로 동적 라우팅을 선택해야합니다.

게이트웨이 작성이 완료되면 아래와 같이 게이트웨이 IP 주소와 데이터 입력 및 데이터 출력이 표시됩니다.

로컬 RRAS 서버 구성

이 시점에서 방금 만든 게이트웨이에 대한 사이트 간 VPN을 만들기 위해 온 프레미스 RRAS 서버 (VM1 내부)를 구성 할 준비가되었습니다. Microsoft는이 작업을 매우 쉽게 만들었으므로 네트워킹 및 VPN 구성이 전문 분야가 아닌지 걱정하지 마십시오. "VPN 장치 스크립트 다운로드"를 클릭하여 RRAS 서버에서 실행하면됩니다. 마이크로 소프트는 또한 여러 주니퍼 및 시스코 VPN 라우터를 지원하기 때문에 향후 하드웨어 기반 VPN 장치로 전환하려는 경우 언제든지 다시 돌아와 장치 별 구성 스크립트를 다운로드 할 수 있습니다.

Microsoft Corporation을 공급 업체로, RRAS를 플랫폼으로, Windows Server 2012를 운영 체제로 선택하고 확인란을 클릭하여 Powershell 스크립트를 다운로드하십시오. 필자의 경우 Windows Server 2012 R2에서 실행할 때이 동일한 스크립트가 정상적으로 작동했습니다.

이 글을 쓰는 시점부터는 Microsoft가 스크립트 작성 프로세스를 지난 달보다 더욱 현명하게 만들었던 것처럼 보입니다. 나를 위해 생성 된 스크립트에는 모든 정보가 미리 채워져 있습니다. 나는 아무것도 편집 할 필요가 없었습니다.

이 때 스크립트 파일을 RRAS 서버 (VM1 내부)에 복사하고 .ps1로 저장하고 PowerShell 스크립트를 실행하기 만하면됩니다. 이 스크립트는 라우팅 및 원격 액세스를 설치하고 방금 만든 Windows Azure 가상 네트워크에 연결하도록 사이트 간 VPN을 구성합니다. RRAS 설치를 마치면 Azure 포털로 돌아가서 연결을 클릭하여 VPN 사이트 간 연결을 완료하십시오.

연결되면 Azure Portal은 다음과 유사해야합니다.

RRAS 서버에서 NAT 사용

사용 가능한 네트워크를 확보하기 위해 수행해야했던 마지막 단계는 RRAS 서버에서 NAT를 사용하도록 설정하는 것이 었습니다. 내 서버가 NAT없이 인터넷에 연결할 수 없습니다. RRAS에서 NAT를 사용하도록 설정하는 기본 단계는 다음과 같습니다.

- 라우팅 및 원격 액세스 MMC 열기

- IPv4를 확장하고 일반을 마우스 오른쪽 단추로 누른 다음 새 라우팅 프로토콜을 누릅니다.

- 라우팅 프로토콜에서 NAT를 클릭 한 다음 확인을 클릭합니다.

- NAT를 마우스 오른쪽 단추로 누른 다음 새 인터페이스를 누릅니다.

- 개인 인트라넷에 연결하는 인터페이스를 선택한 다음 확인을 클릭합니다.

- 개인 네트워크에 연결된 개인 인터페이스를 선택하고 확인을 클릭하십시오.

- NAT를 마우스 오른쪽 단추로 누른 다음 새 인터페이스를 다시 누릅니다.

- 공용 인터넷에 연결하는 인터페이스를 선택한 다음 확인을 누릅니다.

- 인터넷에 연결된 공용 인터페이스와이 인터페이스에서 NAT 사용을 모두 선택한 다음 확인을 클릭하십시오.

이제 뭐?

이제 재미있게 시작할 수 있습니다. 다음 글에서는 Azure에서 Windows VM을 프로비저닝하고이를 사내 구축 형 도메인에 연결하는 과정을 안내합니다.

https://clusteringformeremortals.com/2014/01/03/how-to-create-a-site-to-site-vpn-tunnel-to-the-windows-azure-cloud-using-a-의 허락을 받아 재생산 함 window-server-2012-r2-routing-and-remote-access-rras-server /