#IGNITE2018會話:通過基於雲的災難恢復,Azure Site Recovery確保應用程序可用性

我是Azure Site Recovery for Disaster Recovery的忠實粉絲所以,我很高興參加Rochak Mittal和Ashish Gangwar今天舉辦的Ignite會議。

#IGNITE2018會話:通過基於雲的災難恢復,Azure Site Recovery確保應用程序可用性

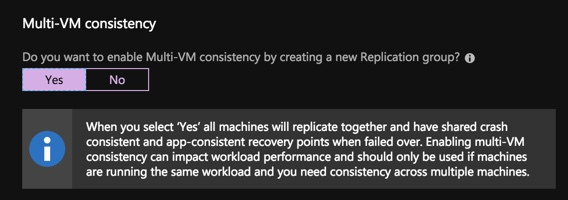

我是Azure Site Recovery for Disaster Recovery的忠實粉絲所以,我很高興參加今天由Rochak Mittal和Ashish Gangwar BRK3304呈現的Ignite會議 – 在Azure上構建關鍵任務,高性能SAP工作負載此會議關於確保應用程序可用性基於雲的災難恢復,Azure Site Recovery提供了特別豐富的信息。在其中一個體系結構幻燈片中,他們展示瞭如何通過Azure Site Recovery(ASR)保護整個SAP部署,並在幾分鐘內發生災難時恢復。使用Azure恢復計劃可以讓您明確控制恢復。它包括創建對資源的依賴關係以及在VM中調用腳本以幫助促進完全恢復。好像昨天。但它早在2014年5月,當時我第一次開始協助微軟為Azure中的SAP ASCS提供HA解決方案。該解決方案涉及使用DataKeeper為ASCS構建SANless集群解決方案。它仍然是今天唯一的HA解決方案,它也可以與ASR一起用於災難恢復配置,例如Ignite的演示中所示。 Azure中的共享磁盤與SIOS DataKeeper [/ caption]想知道如何通過基於雲的災難恢復,Azure Site Recovery確保應用程序可用性,讓我們來看看知道,我們很樂意提供幫助。經Clusteringformeremortals.com許可轉載

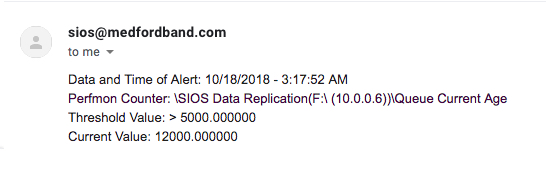

你可能已經註意到這個Powershell腳本有四個參數。它還將它們分配給輸出中使用的變量。它將計算機名稱保存到變量中,該變量用作輸出的一部分。通過這樣做,該腳本可用於在任何Perfmon警報計數器和任何服務器上發送電子郵件,而無需額外的自定義。

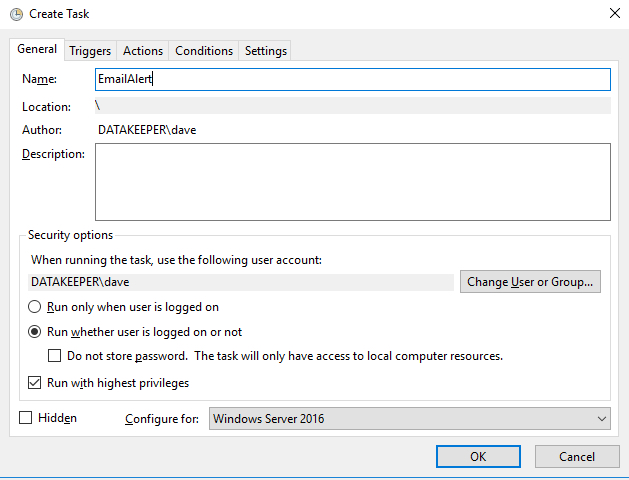

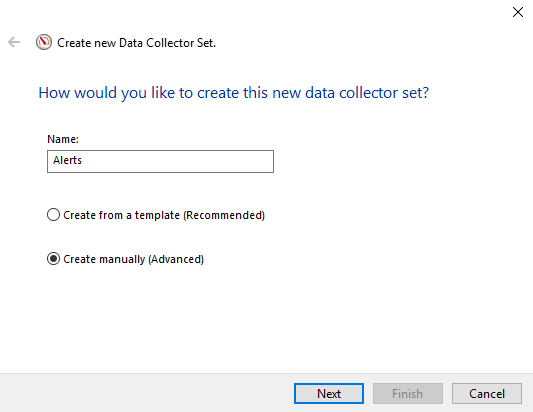

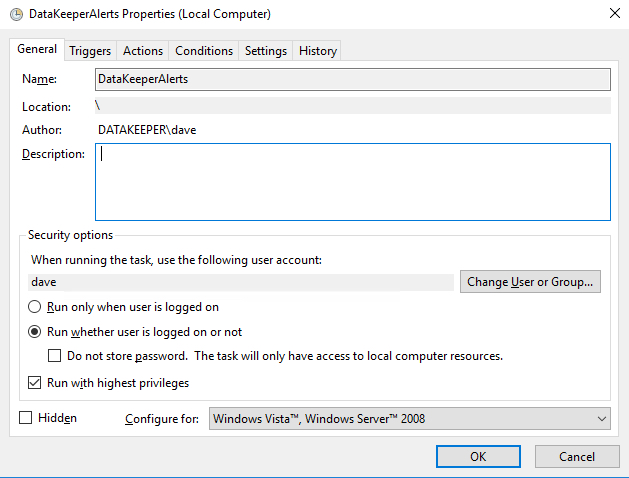

你可能已經註意到這個Powershell腳本有四個參數。它還將它們分配給輸出中使用的變量。它將計算機名稱保存到變量中,該變量用作輸出的一部分。通過這樣做,該腳本可用於在任何Perfmon警報計數器和任何服務器上發送電子郵件,而無需額外的自定義。 為任務命名,您需要記住它以進行下一步。

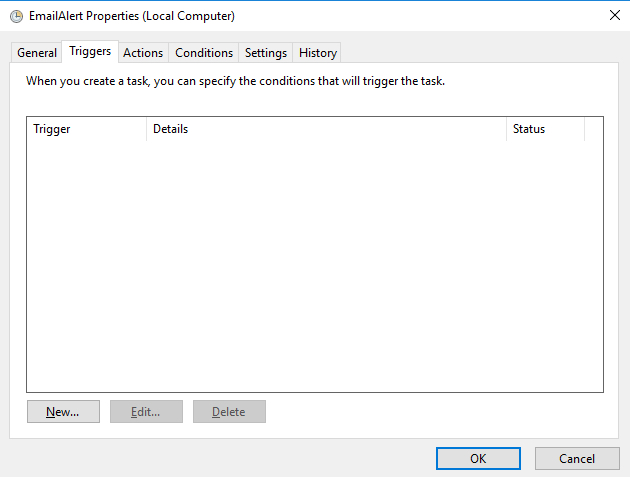

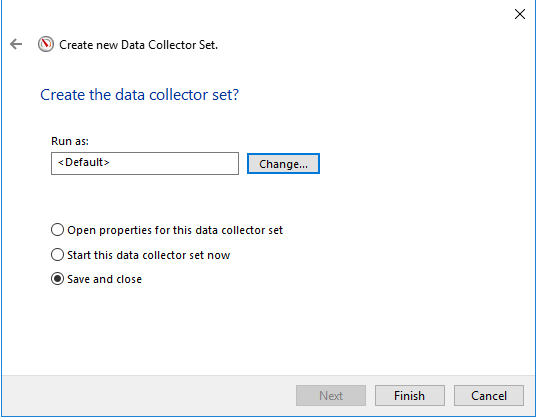

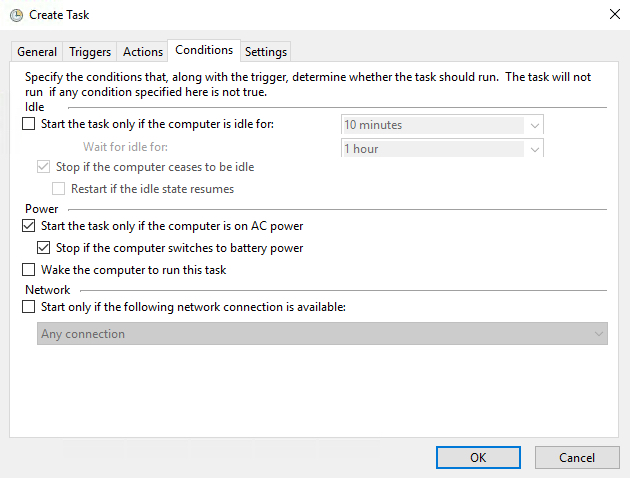

為任務命名,您需要記住它以進行下一步。 請注意,沒有觸發器。此任務實際上將通過我們將在步驟3中設置的Perfmon計數器警報觸發。

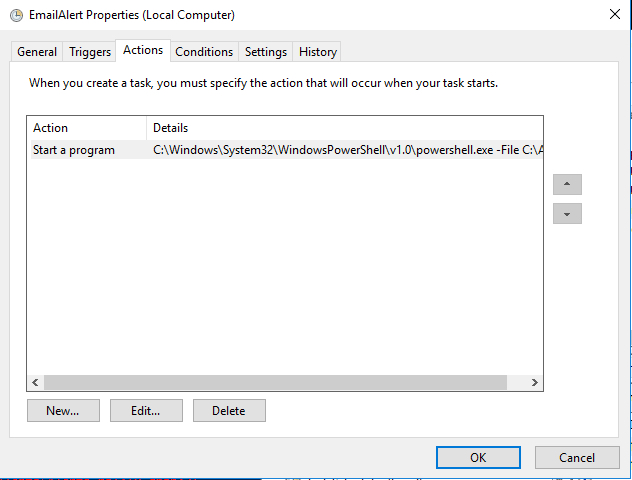

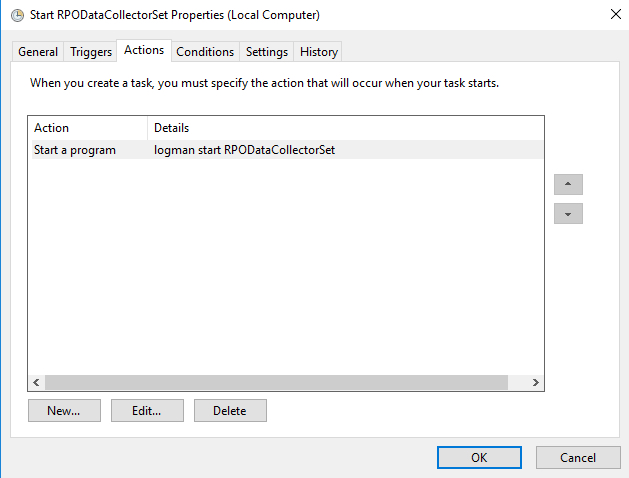

請注意,沒有觸發器。此任務實際上將通過我們將在步驟3中設置的Perfmon計數器警報觸發。 您想在“操作”選項卡上定義新操作。操作將是啟動程序並使用以下輸入。請根據您的具體環境進行調整。程序腳本:C: Windows System32 WindowsPowerShell v1.0 powershell.exe添加參數:-File C: Alerts Alerts.ps1 $(Arg0)

您想在“操作”選項卡上定義新操作。操作將是啟動程序並使用以下輸入。請根據您的具體環境進行調整。程序腳本:C: Windows System32 WindowsPowerShell v1.0 powershell.exe添加參數:-File C: Alerts Alerts.ps1 $(Arg0)

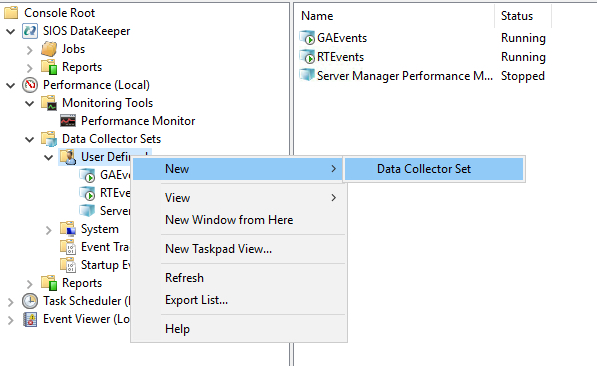

集器集添加要監視的性能計數器並設置警報閾值。

集器集添加要監視的性能計數器並設置警報閾值。

創建數據收集器集後,請進入其屬性,並確保為每個性能計數器正確設置警報閾值和样本間隔。請記住,如果您每10秒採樣一次,那麼只要性能計數器超過您設置的閾值,您就應該每隔10秒收到一封電子郵件。

創建數據收集器集後,請進入其屬性,並確保為每個性能計數器正確設置警報閾值和样本間隔。請記住,如果您每10秒採樣一次,那麼只要性能計數器超過您設置的閾值,您就應該每隔10秒收到一封電子郵件。 如果選擇在應用程序事件日誌中記錄條目,則不希望在正常的應用程序事件日誌中看到任何條目。它將寫入應用程序和服務日誌目錄中的Microsoft-Windows-Diagnosis-PLA / Operational日誌。

如果選擇在應用程序事件日誌中記錄條目,則不希望在正常的應用程序事件日誌中看到任何條目。它將寫入應用程序和服務日誌目錄中的Microsoft-Windows-Diagnosis-PLA / Operational日誌。 然後最後我們必須設置一個警報任務,它將觸發我們在步驟2中創建的計劃任務(EmailAlert)。您會看到我們還傳遞了一些Powershell腳本使用的Task參數,以自定義具有與Alert相關的確切錯誤條件的電子郵件。

然後最後我們必須設置一個警報任務,它將觸發我們在步驟2中創建的計劃任務(EmailAlert)。您會看到我們還傳遞了一些Powershell腳本使用的Task參數,以自定義具有與Alert相關的確切錯誤條件的電子郵件。 正確配置Data Collector後,您將需要啟動它。

正確配置Data Collector後,您將需要啟動它。 如果您正確配置了所有內容,則應在滿足警報閾值時開始查看電子郵件。如果它似乎不起作用,請檢查以下內容……

如果您正確配置了所有內容,則應在滿足警報閾值時開始查看電子郵件。如果它似乎不起作用,請檢查以下內容……

就是這樣,如果您關心的任何Perfmon計數器開始失控,您現在可以直接從您的服務器接收電子郵件警報。

就是這樣,如果您關心的任何Perfmon計數器開始失控,您現在可以直接從您的服務器接收電子郵件警報。

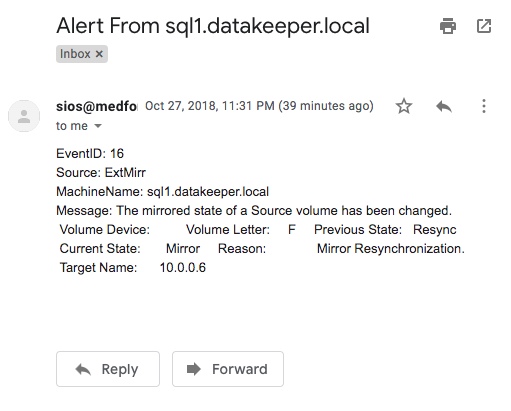

您可能已經註意到,此Powershell腳本使用Get-WinEvent cmdlet根據指定的LogName,Source和eventID獲取最新的Event Log條目。然後它解析事件並將EventID,Source,MachineName和Message分配給將用於撰寫電子郵件的變量。您將看到指定的LogName,Source和eventID與您在步驟2中設置計劃任務時指定的ID相同。

您可能已經註意到,此Powershell腳本使用Get-WinEvent cmdlet根據指定的LogName,Source和eventID獲取最新的Event Log條目。然後它解析事件並將EventID,Source,MachineName和Message分配給將用於撰寫電子郵件的變量。您將看到指定的LogName,Source和eventID與您在步驟2中設置計劃任務時指定的ID相同。

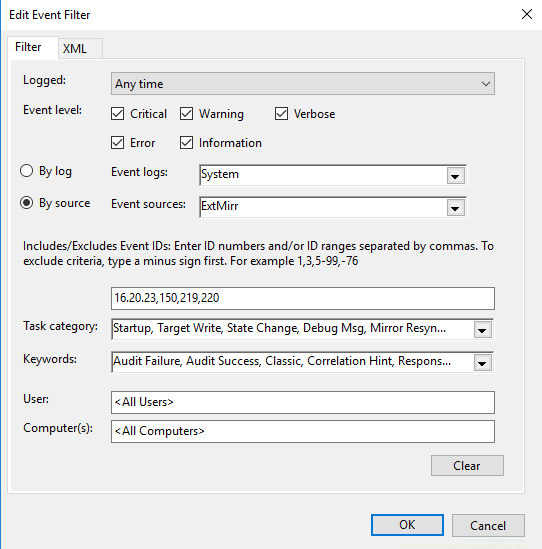

創建一個自定義事件和新事件過濾器,如下所示…對於我的觸發器,

創建一個自定義事件和新事件過濾器,如下所示…對於我的觸發器, 我觸發通常受監控的SIOS DataKeeper(ExtMirr)EventIDs 16,20,23,150,219,220。您需要設置事件以觸發要監視的特定事件。如果要通知來自不同日誌或來源的事件,可以將多個觸發器放在同一個任務中。

我觸發通常受監控的SIOS DataKeeper(ExtMirr)EventIDs 16,20,23,150,219,220。您需要設置事件以觸發要監視的特定事件。如果要通知來自不同日誌或來源的事件,可以將多個觸發器放在同一個任務中。

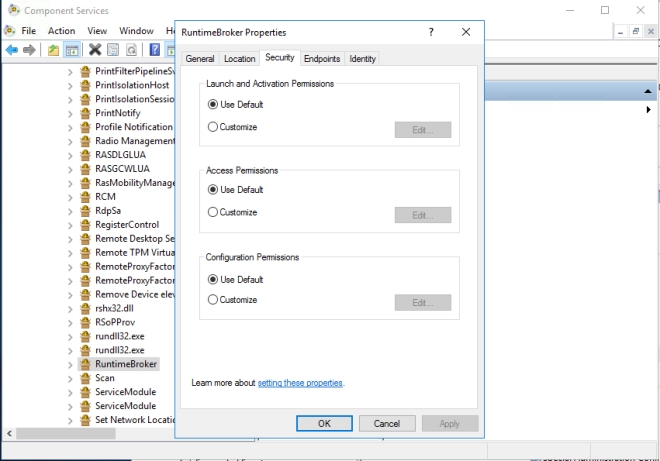

我不確定這是怎麼發生的。我想我最好把它全部寫下去,以防它再次發生,因為我花了一段時間來弄清楚它。

我不確定這是怎麼發生的。我想我最好把它全部寫下去,以防它再次發生,因為我花了一段時間來弄清楚它。

或者甚至更好。 在文件共享上提供XML文件後,通過Powershell腳本自動執行導入作為構建過程的一部分,如以下示例所示。

或者甚至更好。 在文件共享上提供XML文件後,通過Powershell腳本自動執行導入作為構建過程的一部分,如以下示例所示。

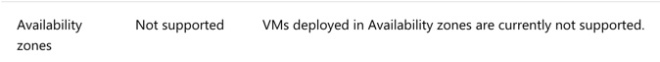

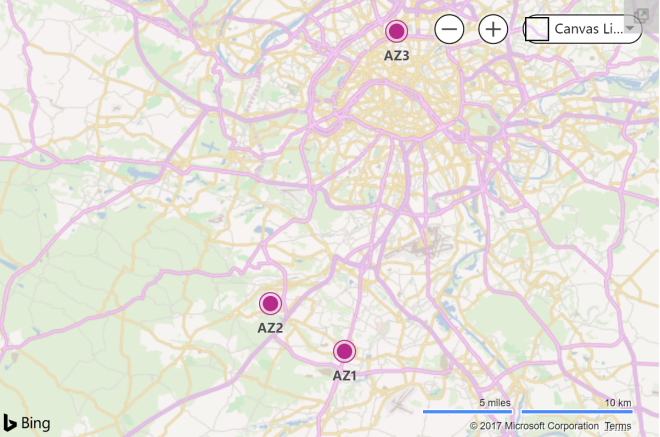

除了最極端的情況之外,在可用區之間複製數據應該足以用於數據保護。某些應用程序(如SQL Server)內置了複製技術。但是,對於廣泛的應用程序,操作系統和數據類型,請研究塊級複製SANless群集解決方案。SANless集群解決方案傳統上用於多站點集群。但是,相同的技術也可以在可用區,區域或混合雲中的雲中使用,以實現高可用性和災難恢復。無論是Azu

除了最極端的情況之外,在可用區之間複製數據應該足以用於數據保護。某些應用程序(如SQL Server)內置了複製技術。但是,對於廣泛的應用程序,操作系統和數據類型,請研究塊級複製SANless群集解決方案。SANless集群解決方案傳統上用於多站點集群。但是,相同的技術也可以在可用區,區域或混合雲中的雲中使用,以實現高可用性和災難恢復。無論是Azu